一部を■で隠しています。

Task 1: Website Analysis

ひとつずつ特定していこう。

まずはnmapをして、あとはひたすらwebsiteをクロールして情報を探していく。

Burp Suite Professionalを実費で買ったので自動クロールとかしてもらって、検索機能使って洗い出していった。

- web serverのポートは?

- nmapをやれば分かる

- リモートデスクトップのポートは?

- これもnmapをやれば分かる

- web crawlerのチェックした1つのページにあるパスワードは?

- /robots.txtに書いてある

- 使っているCMSは?

- これも/robots.txtに書いてある

- ドメイン名は?

- サイトのタイトルを見れば一目瞭然ですね。

- adminの名前は?

/archive/a-cheers-to-our-it-department/を見るとadminが書いたとされる詩が紹介される。一文目でググると名前が出てくるのでそれを答える

- adminのメールアドレスは?

Task 2: Spot the flags

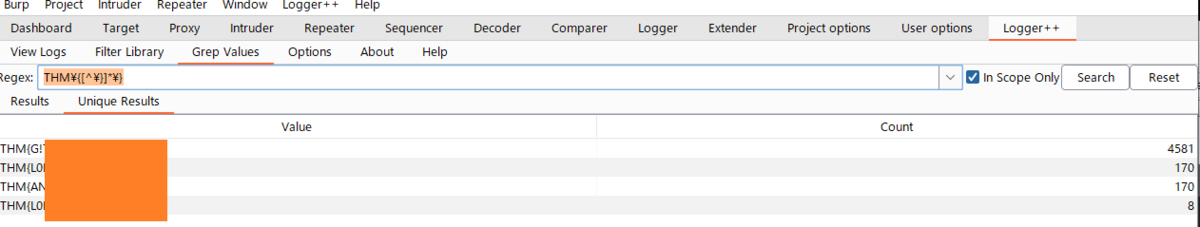

やんわり探すとフラグはTHM{****}の形になっていそう。

THM\{[^\}]*\}の正規表現を使って、Logger++のGrep Valuesを使うとちょうど4つ出てくる。

文字数と照らし合わせながら答えを埋めていこう。

Task 3: Final stage

まずはリモートデスクトップでログイン

これまでTryHackMeに提出した答えからユーザー名とパスワードを導ける。

パスワードは1つしかないのでそれを使う。

ユーザー名はメールアドレスのユーザー名部分を使うといい。

リモートデスクトップ接続を普通に使ってログインすると、デスクトップにuser.txtがある。

管理者パスワードを探す

Hintを見るとIt is hidden.とあるので、ls -forceを使ってひたすら探すと、c:\backupといういかにもなフォルダが見つかる。

中にはrestore.txtというファイルがあり、サイズも小さいのでこれが答えっぽい。

PS C:\backup> cat restore.txt

cat : Access to the path 'C:\backup\restore.txt' is denied.

At line:1 char:1

+ cat restore.txt

+ ~~~~~~~~~~~~~~~

+ CategoryInfo : PermissionDenied: (C:\backup\restore.txt:String) [Get-Content], UnauthorizedAccessException

+ FullyQualifiedErrorId : GetContentReaderUnauthorizedAccessError,Microsoft.PowerShell.Commands.GetContentCommand

うーん。分からん!

Writeupをちょっとみる

なんと権限を上書きできるようだ。

PS C:\backup> icacls C:\backup\restore.txt /grant Everyone:F processed file: C:\backup\restore.txt Successfully processed 1 files; Failed processing 0 files PS C:\backup> cat restore.txt ■■■■■■■■■■■■■■■■

icaclsを使えばどんな時でも上書きできるんだろうか…

分からんな…

管理者権限でフラグを探す

Win+Rでファイル名を指定して実行を開いて、powershellと打ってCtrl+Shift+Enterで管理者実行する。

root.txtというファイル名は分かっているので探して開こう。

PS C:\Users\Administrator> Get-ChildItem -Path c:\ -Filte root.txt -Recurse

Directory: C:\Users\Administrator\Desktop

Mode LastWriteTime Length Name

---- ------------- ------ ----

-a---- 05/04/2020 11:54 17 root.txt

PS C:\Users\Administrator> cd Desktop

PS C:\Users\Administrator\Desktop> cat root.txt

■■■■■■■■■■■■

ok.